CTF OverTheWire: Natas1

En el articulo anterior, OWASP – Riviera Maya e introducción a Overthewire CTF, comenzamos con una breve introducción a los CTFs y resolvimos Natas0, con la bandera que obtuvimos ahora toca el turno de Natas1, el nivel es muy similar pero tiene algo que lo hace diferente.

Natas1

Natas Level 0 → Level 1

Username: natas1

URL: http://natas1.natas.labs.overthewire.org

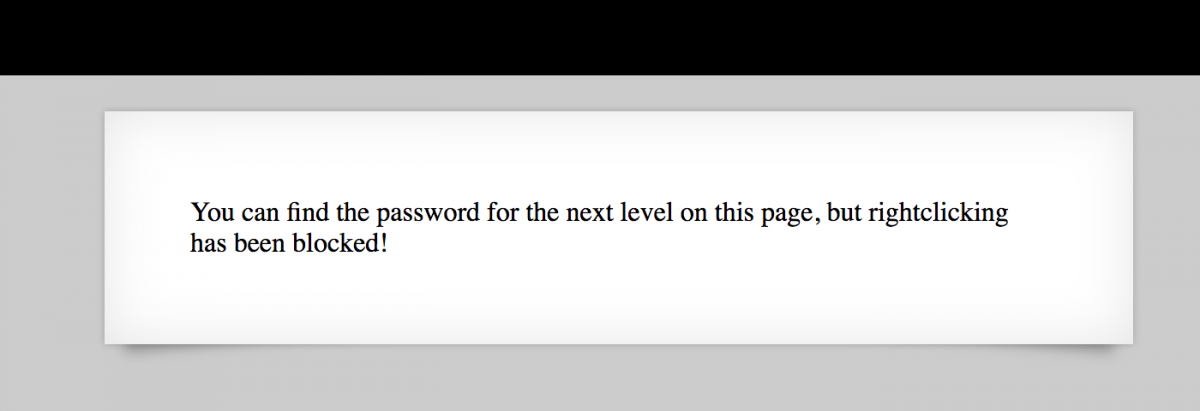

Vamos a la URL del reto, http://natas1.natas.labs.overthewire.org, ingresamos natas1 como username, la bandera obtenida en el reto anterior como contraseña y veremos la siguiente pantalla.

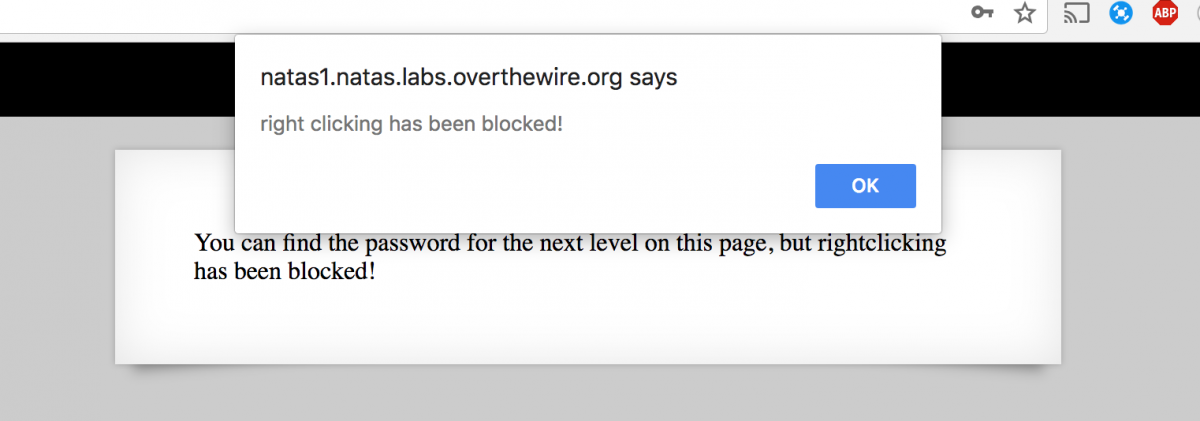

si intentamos hacer lo mismo que en el reto anterior, click derecho > ver código fuente, nos aparece un alert de Javascript indicando que el clic derecho esta deshabilitado.

Ok, hay código javascript que bloquea la acción de click derecho, sin embargo conocemos otras formas de acceder al código fuente de un sitio web, por ejemplo usando shortcuts (alt + command + U en mac, etc.) o con CURL

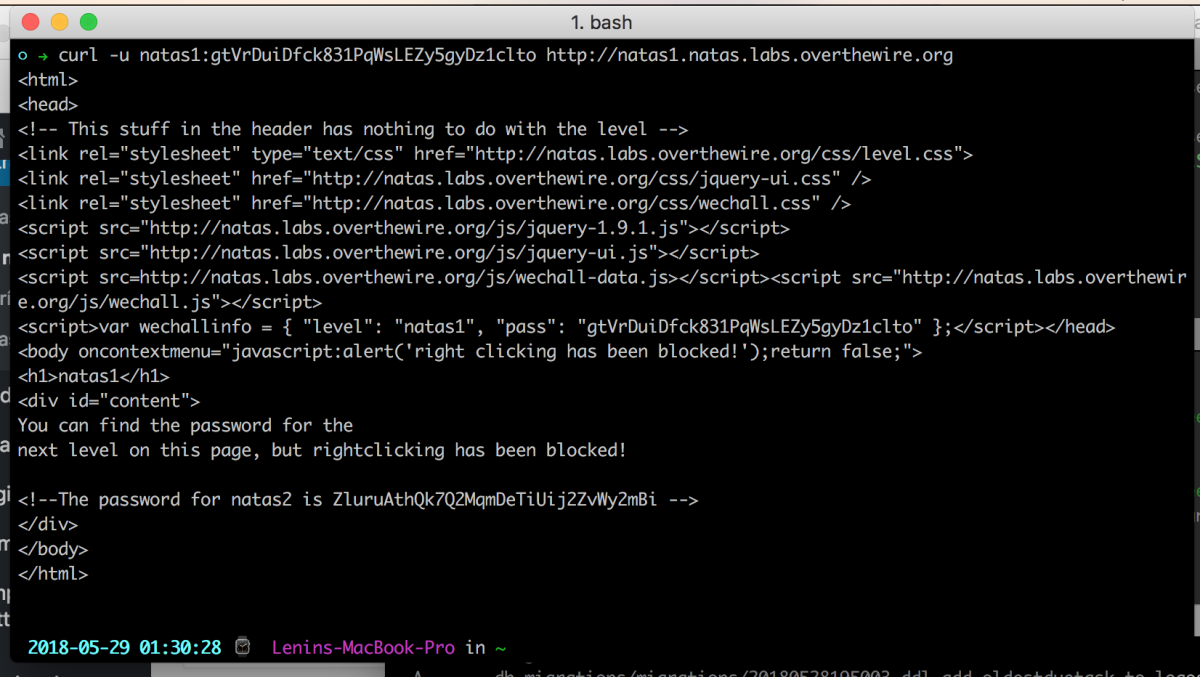

CURL es un cliente para linea de comandos que nos permite enviar o recibir datos utilizando distintos protocolos, entre ellos HTTP, abrimos una consola y escribimos el siguiente comando (en Windows CURL no esta instalado por default, pero podemos utilizar esta solución https://curl.haxx.se/download.html)

$ curl -u natas1:gtVrDuiDfck831PqWsLEZy5gyDz1clto http://natas1.natas.labs.overthewire.org

El parámetro -u nos permite definir credenciales para autenticarnos ante el servidor.

CURL nos muestra el código fuente de la URL que le indicamos, también podemos ver el código javascript que bloquea el clic derecho y la solución de este reto.

<body oncontextmenu="javascript:alert('right clicking has been blocked!');return false;">

La bandera para acceder a natas2 es ZluruAthQk7Q2MqmDeTiUij2ZvWy2mBi

- Aprendimos que hay otras formas de consumir una pagina web ademas de los navegadores que normalmente usamos (firefox, chrome, ie, safari, etc)

Happy hacking 🙂