Status Bar Spoofing Technique

La palabra Spoofing en términos de seguridad de redes hace referencia al uso de técnicas de suplantación de identidad generalmente con usos maliciosos o de investigación, existen diferentes tipos de técnicas de spoofing, pueden leer un poco en el siguiente link http://es.wikipedia.org/wiki/Spoofing, de lo que escribiré en esta ocasión es de una técnica que no es nada nueva llamada Status Bar Spoofing pero vale la pena tenerla en cuenta para protegernos y para aplicar técnicas derivadas a partir de este vector de ataque, todo esto en un ambiente seguro y controlado, claro esta … continuemos

En la actualidad muchas personas piensan que al pasar el mouse por encima de un link la url que se muestra en la status bar es a la que sera redirigida, sin embargo se ha demostrado que esto es fácil de falsificar, a continuación pondré algunos ejemplos:

Nota: Para ver el ejemplo tienes que tener javascript habilitado

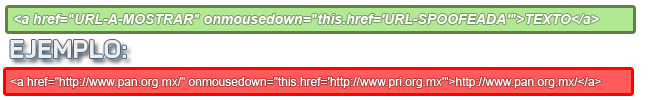

Viendo los ejemplos anteriores vemos que las maneras de evitar caer esta trampa seria o checar el código fuente de cada pagina a la que le vayamos a dar un clic o instalar algún addon en firefox que nos bloquee los scripts, pueden ver el codigo de los links spoofeados a continuacion:

[http://www.hsbc.com](http://www.hsbc.com/)

[http://www.presidencia.gob.mx/](http://www.presidencia.gob.mx/)

[http://www.pan.org.mx/](http://www.pan.org.mx/)

Si analizan el código bien pueden ver que toda la magia la hace el evento “onmousedown" de javascript.

onmousedown

Se produce el evento onmousedown cuando el usuario pulsa sobre un elemento de la página. onmousedown se produce en el momento de pulsar el botón, se suelte o no, aqui tienen una lista completa de eventos en javascript > http://www.desarrolloweb.com/articulos/1236.php

Ya con esto es fácil armar enlaces spoofeados siguiendo la siguiente estructura

Con todo lo anterior se me ocurre que esta técnica puede ser utilizada con fines maliciosos para robo de cookies en alguna pagina que tenga cross site scripting, mandar datos por GET o una combinación de técnicas de phishing y scams avanzados, así parecería que la víctima siempre esta navegando en el sitio web de confianza.

Actualizado!

En el blog de mi amigo Dr. White vi que el abordo el mismo tema sobre la peligrosidad del status bar spoofing, sin embargo el comentaba que no era muy efectivo el evento onmousedown de javascript por que al hacer clic y arrastrar el link se podia ver el verdadero link, pueden ver en el siguiente ejemplo

Hagan clic sobre el link y arrastrenlo y veran en el status bar el link real

Visto esto el link fraudulento ha fallado, pero ahora entra el evento onmouseup, intenten hacer lo mismo de dar clic en el link y arrastrarlo.

Como ven gracias al evento onmouseup el link original continua escondido, eso es por que el evento se ejecuta una vez que hayamos soltado el dedo el mouse cuando ya no hay marcha atras.

———————————————————————————————-

Lectura Obligatoria:

La información de este post en especifico asi como los otros que traten sobre hacking, es con fines únicamente de informar y de que el lector aprenda de las amenazas que existen en la red, no es para andar haciendo cosas maliciosas, www.alevsk.com así como el administrador @Alevsk no se responsabiliza del mal uso que se pueda llegar a hacer con estos estudios de hacking ético … nuevamente los exhorto a ver el hacking desde un punto de vista ético, de aprendizaje y mas que nada como una disciplina muy interesante 🙂 Happy hacking