Ettercap potente herramienta de auditorias Lan

Bueno quiero hacer algo de post informativos, primero que nada veamos el concepto de la wikipedia:

Ettercap es un interceptor/sniffer/registrador para LANs con switch. Soporta direcciones activas y pasivas de varios protocolos (incluso aquellos cifrados, como SSH y HTTPS). También hace posible la inyección de datos en una conexión establecida y filtrado al vuelo aun manteniendo la conexión sincronizada gracias a su poder para establecer un Ataque Man-in-the-middle(Spoofing). Muchos modos de sniffing fueron implementados para darnos un conjunto de herramientas poderoso y completo de sniffing.

Analicemos: Ettercap es una aplicación que existe tanto para sistemas windows como linux y su función principal es la de analizar la información que pasa en una red lan, valiéndonos de conocidas técnicas como lo es el man in the middle, anteriormente había publicado un vídeo tutorial de demostración de dicha técnica, pueden verlo aqui, seguimos.

Entre las funciones mas destacadas se encuentran: Compatibilidad con SSH1: puede interceptar users y passwords incluso en conexiones “seguras" con SSH. (ya saben, cuando nos conectamos a un servidor usando el putty que trae soporte para ssh o cosas asi)

Compatibilidad con HTTPS: intercepta conexiones mediante http SSL (supuestamente seguras) incluso si se establecen a través de un proxy.

Intercepta tráfico remoto mediante un túnel GRE: si la conexión se establece mediante un túnel GRE con un router Cisco, puede interceptarla y crear un ataque “Man in the Middle".

“Man in the Middle" contra túneles PPTP (Point-to-Point Tunneling Protocol).

(Personalmente mi técnica favorita :D)

También se le pueden agregar algunos plugins extras además de los que ya trae como por ejemplo:

Colector de contraseñas en: Telnet, FTP, POP, Rlogin, SSH1, ICQ, SMB, MySQL, HTTP, NNTP, X11, Napster, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, Half-Life, Quake3, MSN, YMSG.

Filtrado y sustitución de paquetes.

OS fingerprint: es decir, detección del sistema operativo remoto.

(Algo parecido a lo que hace el nmap -O)

Mata conexiones. (Leease DOS xD)

Escáner de LAN: hosts, puertos abiertos, servicios…

(hay algo mas que decir de esto :P)

Busca otros envenenamientos en la misma red.

Este plugin es muy bueno por que nos muestra si hay alguien mas que esta intentando jugar con la red en la que nosotros jugamos

Port Stealing (robo de puertos): es un nuevo método para el sniff en redes con switch, sin envenenamiento ARP".

Ettercap nos propone dos modos, el por defecto (unified sniff) o el bridget sniff, unos siendo interactivo y el otro no.

Una vez que empieza a rastrear el tráfico, obtendrás un listado de todas las conexiones activas, junto a una serie de atributos acerca de su estado (active, idle, killed, etc.). El asterisco indica que una contraseña fue recogida en esa conexión. (Esta info fue obtenida de la página oficial del Ettercap y nos da una idea de lo potente que es esta herramienta).

Instalación

Si lo queremos instalar mediante las fuentes primero tenemos que estar seguros que tenemos la libreria, la podemos instalar mediante el gestor de paquetes asi:

#apt-get install libpcre3-dev libpcap0.8-dev libnet0 libnet1-dev libssl-dev ncurses-bin ncurses5-dev

Nota: Súper importante tener todas esas librerías instaladas de otra manera ettercap no funcionara correctamente, hagan lo que tengan que hacer pero instalen las, si tienen dudas pregunten 🙂 en especial la librería ncurses5-dev que es la mas difícil de encontrar

Ahora descargamos el ettercap 0.7.3 de http://ettercap.sourceforge.net/ y lo descomprimimos

Cambien se puede instalar el ettercap mediante el gestor de paquetes pero no es recomendable puesto que no trae todos los plugins, yo recomiendo descargarlo de la web oficial y compilarlo

Aca una versión ya lista que encontré:

Versión compilada completa http://antraxactive.com/ettercap-ng-0.7.3_0.7.3-1_i386.deb

Ya que hemos descargado y descomprimimos tan solo nos vemos hasta esa carpeta (directorio) con la consola y escribimos.

# ./configure --enable-plugins --enable-debug

Si todo salio bien debe aparecer esto en la consola

==================================================

Install directory: /usr/local

Libraries :

LIBPCAP ................ default

LIBNET ................. default

LIBSSL ................. default

NCURSES ................ default

GTK+ ................... yes

Functionalities :

Debug mode ............. yes

Plugin support ......... yes

Passive DNS ............ yes

Perl regex in filters .. yes

Iconv UTF-8 support .... yes

==================================================

Luego seguimos con un make, make install o checkinstall y ya tendremos instalado nuestro flamante ettercap listo para ejecutarse y con todos los plugins listo para putear redes :p

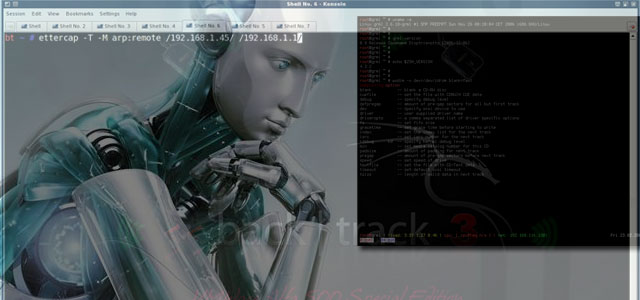

Para comenzar a usarlo tenemos que ser roots y escribir asi en la shell

# ettercap -C

Para el modo consola que particularmente es el que mas me gusta

Tambièn esta el modo texto y el modo GUI osea con interfaz gráfica el cual podemos acceder así:

# ettercap -T

Modo texto

ettercap -G

Modo GUI

Configurar ettercap para el correcto uso de SSL

Tenemos que hacer unas configuraciones previas para que que podamos intervenir las comunicaciones seguras SSL, hacer de intermediario y poder ver la informacion cifrada cuando comienze el sniffeo, para ello abrimos con nuestro editor favorito el archivo /usr/local/etc y en caso de que usemos iptables (casi seguro) tendremos que ir a la línea donde dice

redir_command_on ="iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

cambiar eso por esto:

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

De esta manera las conexiones SSL sera interceptadas correctamente 😉

Vean a ettercap en accion

salu2